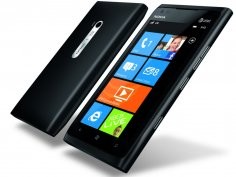

Nokia testowała Lumie z Androidem

16 września 2013, 10:42Nokia testowała system Android na smartfonach Lumia, donosi The New York Times. Fińska firma prowadziła testy jeszcze zanim zaczęła negocjować z Microsoftem sprzedaż wydziału produkcji telefonów komórkowych. Dwa anonimowe źródła potwierdziły, że trwały tajne testy oraz że Microsoft został o nich poinformowany

Surena III - najnowszy humanoid z Iranu

18 listopada 2015, 13:06Naukowcy z Uniwersytetu w Teheranie pokazali najnowszą wersję swojego humanoida - Surena III. Urządzenie wielkości dorosłego człowieka potrafi chodzić, naśladować ludzkie gesty ramion, wyginać się do tyłu bez utraty równowagi, kopać piłkę, wchodzić i schodzić po schodach oraz chwytać przedmioty

Elektryzujący sekret bakterii z ludzkiego jelita

17 września 2018, 11:32Dotąd opisywano bakterie produkujące elektryczność (elektrogeniczne) z egzotycznych środowisk, takich jak kopalnie czy dno jezior. Okazuje się jednak, że takie mikroorganizmy występują też w ludzkim jelicie, w dodatku produkują one elektryczność za pomocą unikatowego mechanizmu. Naukowcy podkreślają, że wykorzystuje go nie tylko Listeria monocytogenes, ale i setki innych bakterii z typu Firmicutes.

Ruszyła pierwsza w Polsce miejska farma akwaponiczna

29 marca 2023, 10:57We Wrocławiu otwarta została pierwsza w Polsce miejska farma akwaponiczna. Powstała ona w ramach polsko-norweskiego PROJEKTU USAGE. Rolą farmy akwaponicznej w centrum miasta jest zapewnienie świeżej żywności przeznaczonej dla lokalnych mieszkańców. Hodowla i uprawa w pobliżu odbiorcy to również skrócony łańcuch dostaw i ograniczony ślad węglowy, a wszystko to w trosce o środowisko i nasze bezpieczeństwo – podkreślono na stronie Miejskiej AquaFarmy.

Proszek do chłodzenia planety

29 listopada 2007, 23:26Jak wszyscy wiemy, globalne ocieplenie jest złe i należy z nim walczyć. (Informacje o efekcie cieplarnianym w całym Układzie Słonecznym nie zburzyły tego przekonania.) Za jedną z przyczyn wzrostu średnich temperatur uważa się emisję dwutlenku węgla do atmosfery. Wprowadzane są w życie przepisy ograniczające produkcję owego gazu, a nawet zaczyna się handel "przydziałami" na dwutlenek węgla. A skoro w stosowanych obecnie technologiach nie da się uniknąć powstawania CO2, nic dziwnego, że pojawiają się pomysły, aby jakoś ten gaz zneutralizować.

Pecet ma 25 lat

12 sierpnia 2006, 06:43Przed 25 laty, 12 sierpnia 1981 roku firma IBM wypuściła na rynek pierwszy w historii komputer osobisty (Personal Computer – PC). Rozpoczęła się era pecetów. Od tamtej pory na całym świecie sprzedano 1,6 miliarda tego typu urządzeń. Powstał przemysł, którego roczne obroty przekraczają obecnie 200 miliardów dolarów.

Lepsze piersi dzięki CAD

8 września 2011, 10:26Komputerowe wspomaganie projektowania (ang. computer-aided design, CAD) wykorzystuje się zwykle w inżynierii, np. do wizualizowania konstrukcji, wykonania makiety, prototypu czy instrukcji montażu. Po raz pierwszy zastosowano je jednak do usprawnienia rekonstrukcji piersi u kobiet po mastektomii (Biofabrication).

Nielegalne treści mają znikać w ciągu godziny

2 marca 2018, 17:02Komisja Europejska wydała dla firm internetowych zestaw zaleceń dotyczących nielegalnych treści, których zawartość rozciąga się od treści terrorystycznych, wzbudzających nienawiść, zachęcających do przemocy, poprzez materiały związane z wykorzystaniem seksualnym dzieci, podrobionymi produktami po treści naruszające prawa autorskie. W zaleceniach czytamy, że biorąc pod uwagę fakt, iż treści terrorystyczne są najbardziej szkodliwe w pierwszych godzinach po ich zamieszczeniu, wszystkie firmy powinny usunąć je w ciągu godziny od momentu, gdy zostaną o nich poinformowane.

Wyszukiwarki pomagają wielkim serwisom

22 sierpnia 2007, 13:20W Journal of Computer-Mediated Communication ukazało się omówienie badań, z których wynika, iż użytkownicy Internetu zanadto ufają wynikom wyszukiwania w Google'u.

Wideolokalizacja

21 lutego 2013, 19:02Bill Snyder z serwisu InfoWorld został zaproszony do zapoznania się z technologią, która pozwala na dokładną lokalizację miejsca, w którym został nakręcony plik wideo. Technologia jest jeszcze w powijakach, ale już charakteryzuje się zadziwiająco dużą skutecznością.